Кибератаки и кибербезопасность

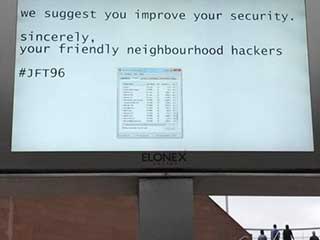

Кибератака на LED экран в центре Cardiff City

Кибератака на LED экран в центре Cardiff CityСудя по кибератакам, 2017 год окажется самым неспокойным для всей сферы мировой информационной безопасности. Началось все с того, что стали известны технические детали “уязвимости десятилетия” в технологии Intel ME.

Оказалось, что специалисты могут легко получить удаленный доступ вашему компьютеру, даже если тот выключен, но подсоединен к стационарной электрической сети. Такая встроенная уязвимость в процессоре была вскрыта впервые, хотя о наличии подобных “черных дыр” (back doors) давно уже предупреждали (например, Эдвард Сноуден).

Следующее откровение напрямую затронуло компанию Microsoft. В защитных механизмах ОС Windows специалисты обнаружили нехитрый способ получения удаленного доступа к операционной системе, о чем сам пользователь даже и не подозревает. Комментарии представителей компании оставили “за кадром” вопрос о том, была ли эта уязвимость намеренно встроенной в систему.

Кибератака на LED экран торгового центра в Ливерпуле

Кибератака на LED экран торгового центра в ЛиверпулеЗатем специалисты ужаснулись, узнав, что в аудио драйвере компании НР был обнаружен кейлогер (программа для записи последовательности нажимаемых клавиш на клавиатуре). Снова осталось непонятным, является ли этот баг неосознанной и случайной ошибкой программистов или намеренно оставленной “дырой” в системе безопасности.

Представители HP от комментариев воздержались, а представленная вскоре заплатка (патч-антикейлогер) не удаляла злонамеренный код из драйвера, а только усложняла его запуск. При этом запуск вредоносной программы все равно мог быть осуществлен через реестр ОС. Зачем компания HP оставила закладку даже после разразившегося скандала, остается загадкой. Однако в ряду других подобных инцидентов событие это скорее наталкивает на мысль о выполняемой компаниями задачи по предоставлению доступа спецслужбам к ресурсам пользователей.

Вслед за целой серией разоблачений стали поступать регулярные новости о взломах. Один из самых опасных взломов произошел в Техасе в апреле 2017-го, когда хакеры взломали систему оповещения в Далласе, в результате чего около двухсот сирен в течение полутора часов подавали сигнал тревоги. Многочисленные обращения жителей города в службу спасения и средства массовой информации перегрузили системы связи и стали причиной кризисной ситуации в городе.

Порно сайт на атакованной хакерами цифровой вывеске в Телфорде, Англия

Порно сайт на атакованной хакерами цифровой вывеске в Телфорде, АнглияСистемы информационной безопасности атаковали и раньше, но никогда кибератаки не были столь всеобъемлющими, как атака на систему оповещения населения в Далласе. После проведенного расследования в прессе появились утверждения экспертов, подтвердившие, что к сбою системы, привела не внутренняя ошибка, а вмешательство извне. А ведь подобные вмешательства – не детские игры, а вполне злонамеренный акт агрессии, способный испугать людей, вызывать хаос и панику, а также снизить степень доверия граждан к аварийным службам.

А затем случилась глобальная эпидемия вируса WannaCry, который 15 мая поразил более 100 тыс. компьютеров по всему миру. Вирус использовал уязвимость в ОС Windows и код троянской программы, которые были раскрыты хакерской группой Shadow Brokers, укравшей архив кибероружия технической разведки АНБ США. На момент распространения вируса компания Microsoft уже выпустила патч, закрывающий дыру для всех поддерживаемых на данный момент версий ОС Windows.

Поэтому и получилось, что вирус сильнее всего ударил по корпорациям, работающим с разного рода “тайнами”, банковской, служебной или какой-либо еще, и отключающим автоматическое обновление ПО на всех ОС Windows в стремлении обезопасить обновления и исключить неуправляемые перезагрузки ПО. Результат был довольно впечатляющим: остановка систем, расследования и дорогостоящее перевооружение компьютерных сетей. Особенно пострадала Россия, где число заражений достигло рекордной отметки. А ведь могло бы быть и хуже. Специалисты пишут, что в дальнейшем нас ждут кибератаки посерьезнее.

Еще один результат подобных событий таков, что мы начинаем привыкать к заражению нашего общего виртуального пространства. Ведь что ни день, газеты приносят репортажи о все новых и новых кибератаках:

- 27 июня 2017 - Компьютеры “Роснефти” и “Башнефти” поразил вирус, похожий по своему действию на WannaCry;

- 16 августа 2017 - Неизвестные хакеры провели кибератаку на почтовые сервера парламента в Шотландии;

- 8 сентября 2017 - В Соединенных Штатах Америки бюро кредитных историй “Equifax” было подвержено кибератаке, в результате чего была похищена информация 143 млн. клиентов службы. Отмечается, что похитителям стали известны данные имен, номеров карт и шифров социальной страховки клиентов ведомства. Более 209 тысяч кодов кредитных карт похищены киберпреступниками.

При всем этом по всему миру продолжается взрывной рост количества цифровых устройств, связанный с революционным развитием “Интернета вещей”. Компании, извлекающие значительные прибыли от продажи модных “умных” цифровых устройств, и даже Регуляторы, выдающие разрешение на заполнение наших квартир цифровыми гаджетами, похоже, забывают, что закладывают под все наше глобальное общество мину замедленного действия.

Вполне реальный сценарий ближайшего будущего: “умный”, т.е. подключенный к Интернету телевизор, становится объектом кибератаки и начинает рассылать вирусы по разветвленной сети подобных же устройств, внедряется в управляющий домом компьютер. Разумеется, компании, занятые в сфере информационной безопасности, готовятся отразить уже существующие и потенциально возможные угрозы, но как показывает опыт 2017-го года – всего этого явно недостаточно.

Несколько российских компаний, включая специализирующуюся на “гражданской” кибербезопасности компанию “НТЦ НАО-Про”, уже работают над созданием устойчивых способов защиты “умных” вещей. Но все существующие решения пока остаются на периферии общественного сознания. Пора задуматься о том, что привычные антивирусы – не панацея. Реальная защита должна быть программно-аппаратной с использованием открытых алгоритмов кибербезопасности.