Ataques cibernéticos e cibersegurança

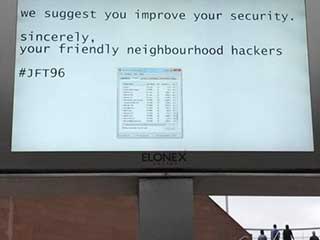

Outdoor digital hackeado na cidade de Cardiff

Outdoor digital hackeado na cidade de CardiffJulgar pelo número de ataques cibernéticos, o ano 2017 é o ano o mais incomodado para a esfera inteira da segurança de informação do mundo. Começou toda com anúncio público de detalhes técnicos a pior vulnerabilidade da década no Intel Management Engine (ME). Despejou aquele por os sete anos passados, milhões de chips de Intel abrigou uma falha de segurança que pudesse potencial ser explorada para contaminar remotamente outros sistemas com spyware.

A vulnerabilidade mostra que Intel ME fora da funcionalidade dos limites, tal como a instalação do software remotamente em PC, poderia levantar perigos sérios aos sistemas, como alguns peritos independentes do software têm advertido já. O Intel ME tem o acesso à rede, à memória, e ao motor da criptografia mesmo se seu computador é desligado mas é obstruído ainda dentro a rede elétrica. Isto é a primeira vez que a vulnerabilidade inerente no chipset foi identificada, embora os denunciantes tenham advertido por muito tempo dos backdoors na eletrônica moderna (por exemplo, Edward Snowden).

A revelação seguinte Microsoft afetado. Os peritos encontraram uma maneira relativamente fácil de alcançar remotamente o Windows de modo que o usuário permanecesse inconsciente da brecha. A companhia respondeu que remendou a vulnerabilidade severa do código-execução no mecanismo de proteção contra malware que está usado em quase cada versão recente das Windows (7, 8, 8.1, 10) apenas três dias depois que ele veio à atenção pública. Entretanto, a companhia não deu a explanação ao fato de que esta vulnerabilidade crítica esteve construída intencionalmente no sistema.

Painel de LED hackeado no shopping de Liverpool

Painel de LED hackeado no shopping de LiverpoolMais tarde um especialista Swiss modzero AG descobriu um driver de áudio de Conexant do keylogger para os auscultadores instalados em computadores do HP. As introduções por teclado os gravares do programa do usuário a um lima no disco que pode ser lido por todo o malware que funcionam sobre ou por qualquer um registrado no sistema. E outra vez as indicações apologéticas do HP saíram obscuro do ponto de se o erro era o resultado de erros de software ou de um backdoor intencional no sistema de segurança.

HP reconheceu o problema e disse que um reparo do software estaria logo disponível. Entretanto a anti-keylogger correção de programa que apareceu logo depois que não suprimiu do programa do malware do computador mas fez sua iniciação mais complexa. O programa ainda permaneceu ser ativado através do registro do Windows. A razão para que da HP deixe o erro do malware em computadores mesmo depois o escândalo permanece um mistério. Não pode fazer o sentido como um incidente separado mas como um evento dentro de uma corrente de descobertas similares isto nos faz pensar do acordo intencional entre fabricantes de computador e agências de segurança especiais permitir acesso desautorizado aos recursos do usuário.

Logo após as revelações sobre backdoors a maré deslocada ao piratear. Um dos ataques cibernéticos os mais perigosos aconteceu em Texas em abril de 2017. Os hackers controlaram violar o Sistema de endereços público inteiro. Isto conduziu a 1.5 horas de quase 200 sirenes em Dallas significada soar o alarme para o perigo. Os atendimentos de telefone múltiplos dos cidadãos a policiar e da mídia de massa sobrecarregaram os canais de uma comunicação e adicionaram-nos à crise de espalhamento. Os alarmes desligado finalmente mas tomou a engenheiros da cidade outros dois dias cheios para restaurar o Sistema de endereços público.

Website da pornografia na sinalização digital da informação hackeado em Telford, Reino Unido

Website da pornografia na sinalização digital da informação hackeado em Telford, Reino UnidoDallas não era o primeiro ataque cibernético em sistemas informativos. Mas nunca antes dos ataques eram tão difundido e detalhado. Os jornalistas conduziram sua própria pesquisa e concluíram que o ataque resultou não do mau funcionamento do sistema mas do ataque da parte externa. Tais ataques não são nada engraçado mas um exemplo intencional da agressão e terrorismo capaz de assustar povos, criando o pânico e o caos, e também a causa da perda do pessoa de fé em seus polícia e serviços de emergência.

No 15 de maio de 2017, as epidemias globais do ransomware de WannaCry contaminaram mais de 100 mil computadores em torno do mundo. O vírus aproveita-se de uma vulnerabilidade que se transforme conhecido devido às ferramentas desenvolvidas pelo NSA (Agência de Segurança Nacional) que foram incluídas em uma descarga pelos The Shadow Brokers em abril isto do ano. O grupo publicou diversos escapes que contêm ferramentas do NSA, incluindo do piratear diversas exploits de zero-dia. Especificamente, estas exploits e vulnerabilidades alvejaram firewall da empresa, produtos do antivirus, e produtos de Microsoft. Antes que WannaCry começasse espalhar, Microsoft tinha anunciado a correção de programa para fechar o backdoor para todas as versões das Windows.

O vírus prejudica as redes corporativas mais. O fato é que as companhias que trabalham com vários segredos e informação confidencial (dados da operação bancária, informação proprietária etc.) estão usadas para desligar atualizações automáticos das Windows para fazer seus sistemas internos mais seguros e para excluir downloads descontrolados durante atualizações do computador. O resultado era horrível: os sistemas falharam e pararam, investigações foram iniciados, sistemas que caros as atualizações foram executados. Rússia foi batida duramente. O número de computadores afetados alcançou a elevação recorde. Mas de fato poderia ter sido pior. Os especialistas advertem-nos que os ataques cibernéticos futuros serão mais extensivos e sofisticados.

Um mais resultado dos eventos descritos: nós começamos habituar-se a vírus no espaço virtual. Quase cada semana começa com notícia sobre outro ataque cibernético similar:

- 27 de junho - os computadores do grande russo empresas de extração de petróleo “Rosneft” e “Bashneft” é afetado por um vírus similar a WannaCry;

- 16 de agosto - o hacker desconhecidos atacaram servidores postais do parlamento escocês;

- 8 de setembro - a notícia transformou-se o tradicional que uma das três firmas principais do relatório do crédito, Equifax, tinha sido comprometido em um ataque cibernético bem sucedido. O tamanho estimado da brecha - que conteve números de segurança social, datas de nascimento, números da Carteira Nacional de Habilitação, números de cartão do crédito e informação de endereço - poderia incluir 40% da população dos EUA. Em números puros, isto traduz a 143 milhões dos 324 milhões residentes nos EUA, e ao redor 209 mil códigos de cartão do crédito roubados.

E todo o isto está acontecendo no fundo do crescimento explosivo no número de dispositivos digitais incluídos nas Internet das Coisas. As companhias que lucram com a venda de dispositivos digitais inteligentes e mesmo de reguladores dos mercados nacionais que certificam aqueles dispositivos parecem esquecer que configurando a bomba de tempo sob toda nossa comunidade global.

Está aqui uma encenação plausível: O aparelho de televisão “inteligente” (isto é conectado à Internet) transforma-se o objeto de um ataque cibernético. Os algoritmos do software são mudados e este dispositivo inteligente começa mandar vírus através da rede larga de dispositivos similarmente conectados, começa mesmo o acesso ao sistema de controlo de seu apartamento inteligente. Naturalmente, as companhias que trabalham na esfera digital da segurança estão preparando-se para tais ameaças potenciais futuras. Entretanto a experiência dos 2017 demonstra claramente que estas preparações são distantes retardam demasiado.

Diversas companhias do russo, SRC “NAO-Pro Ltd” do incluindo qual se especializa na cibersegurança cívica estão trabalhando em criar métodos estáveis para proteger “coisas inteligentes”. Mas todas estas tentativas permanecem na periferia da consciência pública. O tempo veio ser prático. Os programas de antivírus padrão não estão indo ajudar muito. A proteção real deve incluir protocolos criptograficamente abertos usando das soluções do software e do hardware da cibersegurança.