Cyberattaques et cybersécurité

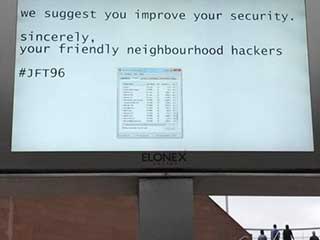

Panneau publicitaire LED piraté dans la ville de Cardiff

Panneau publicitaire LED piraté dans la ville de CardiffJugeant par le nombre de cyberattaques, l'année 2017 est l'année la plus préoccupée pour la sphère entière de la sécurité de l'information du monde. Elle a tout commencé par l'annonce publique des détails techniques au sujet de la plus mauvaise vulnérabilité de la décennie dans le moteur de gestion d'Intel (ME). Elle s'est avérée cela pendant les sept dernières années, millions de chips d'Intel ont hébergé une imperfection de sécurité qui peut être potentiellement exploitée pour infecter à distance d'autres systèmes avec le spyware.

La vulnérabilité montrer qu'Intel ME hors de la fonctionnalité de limites, telle qu'installer le logiciel à distance sur des PCs, pourrait poser des dangers sérieux aux systèmes, comme quelques experts en matière indépendants de logiciel ont déjà averti. Intel ME a accès au réseau, à la mémoire, et au moteur de cryptographie même si votre ordinateur est eteinte mais est toujours branché l'alimentation électrique. C'est la première fois que la vulnérabilité incorporée dans le chipset a été identifiée, bien que les dénonciateurs aient longtemps averti des portes dérobées dans l'électronique moderne (par exemple, révélations d'Edward Snowden).

La prochaine révélation Microsoft affecté. Les experts ont trouvé relativement une manière simple d'accéder à distance à Windows de sorte que l'utilisateur reste ignorant de l'brèche. La compagnie a répondu qu'elle a raccordé la vulnérabilité grave d'exécution de code dans le moteur de protection de malware qui est utilisé dans presque chaque version récente de Windows (7, 8, 8.1, 10) juste pendant trois jours après qu'elle est venue à une attention publique. Cependant, la compagnie échouée pour donner l'explication au fait que cette vulnérabilité critique a été intentionnellement établie dans le système.

Écran LED piraté dans le centre commercial de Liverpool

Écran LED piraté dans le centre commercial de LiverpoolPlus tard un spécialiste de Swiss modzero AG a découvert un pilote audio de Conexant de keylogger pour des écouteurs préinstallés sur des ordinateurs de HP. Le programme enregistre les frappes de l'utilisateur à un fichier sur le disque qui peut être lu par n'importe quel malware fonctionnant en circuit ou n'importe qui enregistré dans le système. Et de nouveau les rapports d'excuse de la HP sont partis peu clair du point de si l'erreur était le résultat des erreurs de logiciel ou d'une porte dérobée intentionnelle dans le système de sécurité.

La HP a reconnu le problème et a dit qu'une difficulté de logiciel serait bientôt disponible. Cependant la correction d'anti-enregistreur de frappe qui est apparue peu après que n'ait pas effacé le programme de malware à partir de l'ordinateur mais a rendu son déclenchement plus complexe. Le programme restait toujours à lancer par l'intermédiaire du registre Windows. La raison de la HP de laisser l'erreur de malware sur des ordinateurs même après le scandale demeure un mystère. Elle ne peut pas sembler raisonnable comme incident séparé mais pendant qu'un événement dans une chaîne des découvertes semblables ceci nous incite à penser à l'accord intentionnel entre les constructeurs d'ordinateurs et les agences de sécurité spéciales de permettre l'accès non autorisé aux ressources d'utilisateur.

Peu après les révélations au sujet des portes dérobées la marée a décalé au piratage. Une des cyberattaques les plus dangereuses s'est produite dans le Texas en avril 2017. Les pirates sont parvenus à ouvrir une brèche le Système d'adresses public entier. Ceci a eu comme conséquence 1.5 heure de presque 200 sirènes à Dallas signifié au son l'alarme pour le danger. Les appels téléphoniques multiples des citoyens à maintenir l'ordre et des médias de masse ont surchargé les chaînes de transmission et ont ajouté à la crise de propagation. Les alarmes étaient finalement eteintes mais cela a pris à des ingénieurs de ville encore deux pleins jours pour remettre à l'état initial le Système d'adresses public.

Site Web de pornographie sur l'affichage dynamique piraté de l'information dans Telford, Royaume-Uni

Site Web de pornographie sur l'affichage dynamique piraté de l'information dans Telford, Royaume-UniDallas n'était pas la première cyberattaque sur les systèmes informationnels. Mais avant les attaques n'étaient jamais si répandus et complets. Les journalistes ont conduit leur propre recherche et ont conclu que l'attaque a résulté pas du défaut de fonctionnement de système mais de l'attaque d'extérieur. De telles attaques ne sont rien drôle mais un cas intentionnel d'agression et terrorisme capable d'effrayer des personnes, créant la panique et le chaos, aussi bien qu'entraîner la perte des personnes de foi dans leur police et services d'urgence.

Le 15 mai 2017, les épidémies globales de ransomware de WannaCry ont infecté plus de 100 mille ordinateurs autour du monde. Le virus tire profit d'une vulnérabilité qui est devenue due notoire aux outils développés par le NSA (Agence de sécurité nationale) qui ont été inclus dans un vidage mémoire par les The Shadow Brokers en avril ceci de l'année. Le groupe a édité plusieurs fuites contenant des outils de piratage du NSA, y compris plusieurs exploits de zéro-jour. Spécifiquement, ces exploits et vulnérabilités ont visé des murs à l'épreuve du feu d'entreprise, des produits d'antivirus, et des produits de Microsoft. Avant que WannaCry ait commencé à écarter, Microsoft avait annoncé la correction pour fermer la porte dérobée pour toutes les versions de Windows.

Les réseaux blessés de corporation de virus les la plupart. Le fait est que des compagnies travaillant avec de divers secrets et information confidentielle (données d'opérations bancaires, information de propriété industrielle etc.) sont habituées pour couper des améliorer automatiques de Windows pour rendre leurs systèmes internes plus sécurités et pour exclure des téléchargements non contrôlés pendant les améliorer d'ordinateur. Le résultat était effroyable: des systèmes échoués et arrêtés, des investigations ont été lancés, les systèmes chers que des améliorer ont été mis en application. La Russie a été frappée durement. Le nombre d'ordinateurs affectés a atteint le niveau le plus haut. Mais en fait ce pourrait avoir été plus mauvais. Les spécialistes nous avertissent que les futures cyberattaques seront plus étendues et sophistiquées.

Un plus de résultat des événements a décrit: nous commençons à nous habituer à des virus dans l'espace virtuel. Presque chaque semaine commence par des nouvelles au sujet d'une autre cyberattaque semblable:

- 27 juin - des ordinateurs de grandes compagnies russes «Rosneft» et «Bashneft» d'extraction de l'huile sont affectés par un virus semblable à WannaCry;

- 16 août - les pirates inconnus ont attaqué les serveurs postaux du Parlement écossais;

- 8 septembre - les nouvelles sont devenues traditionnelles qu'une des trois sociétés principales d'enregistrement de crédit, Equifax, avait été compromise dans une cyberattaque réussie. La taille prévue de l'brèche - qui a contenu des numéros de sécurité sociale, des dates de naissance, des numéros de permis de conduire, des nombres par la carte de crédit et l'information d'adresse - pourrait inclure 40% de la population des Etats-Unis. Dans des nombres purs, ceci traduit 143 million de 324 millions de résidants aux Etats-Unis, et environ 209 mille indicatifs de carte de paiement volés.

Et tout ceci se produit au fond de la croissance explosive du nombre d'appareils numériques inclus dans les Internet-de-choses. Les compagnies qui profitent de vendre les gadgets numériques intelligents et même les régulateurs des marchés nationaux qui certifient ces dispositifs semblent oublier qu'elles installent la bombe à retardement sous toute notre communauté globale.

Voici un scénario plausible: Le téléviseur «intelligent» (c.-à-d. connecté à l'Internet) devient l'objet d'une cyberattaque. Les algorithmes de logiciel sont changés et ce dispositif intelligent démarre envoyer des virus par l'intermédiaire du réseau large des dispositifs pareillement connectés, obtient même l'accès au système de commande de votre appartement intelligent. Naturellement, les compagnies travaillant dans la sphère numérique de sécurité se préparent à de telles futures menaces potentielles. Cependant l'expérience du 2017 explique clairement que ces préparations sont lointaines ralentissent aussi.

Plusieurs compagnies russes, y compris SRC «NAO-Pro Ltd» qui se spécialise sur le cybersécurité civique travaille à créer des méthodes stables pour protéger «des choses intelligentes». Mais toutes ces tentatives restent allumées la périphérie de la sensibilisation du public. Le temps est venu pour être pratique. Les logiciels antivirus standard ne vont pas aider beaucoup. La vraie protection doit inclure des protocoles cryptographiques ouverts d'utilisation de solutions de logiciel et de matériel de cybersécurité.