Cyberattaques et sécurité de l'information

L'histoire des virus informatiques commence à partir de 1983 où le scientifique américain Fred Cohen a pour la première fois introduit le terme. Depuis lors le dictionnaire a saisi des douzaines de termes effrayantes du domaine de la technologie numérique: vers; virus; malware (malware hypocrite); pseudo-antivirus; blastware; jailbreaking (saisissant l'accès complet au dispositif d'iOS); ghostware, ou le cracking rend compte dans les réseaux de médias sociaux.

La plupart des cyber-criminels recherchés

La plupart des cyber-criminels recherchésToutes ces termes horribles ne sont pas des concepts inoffensifs mais des outils plutôt puissants et complets des pirates modernes. Les spécialistes conviennent qu'aujourd'hui des cyberattaques sont concentrées non seulement sur les ordinateurs individuels et les réseaux informatiques de corporation mais sur les objets d'infrastructure en critique importants, n'importe quel matériel qui fait partie de systèmes à télécommande.

La protection contre des cyberattaques et la cyberterrorisme est maintenant une partie de la stratégie de la défense de beaucoup de pays. Ceci est fait pour une bonne raison. Le gouvernement des USA dépense presque 8 milliards de dollars en sécurité de l'information. Les événements des cyberattaques sur de grandes corporations amusent fréquemment le public. Cependant, plus de 70% d'organismes maintiennent tranquille au sujet des incidents semblables essayant de ne pas effrayer des investisseurs et des actionnaires. Par conséquent les informations sur des cyberattaques qui apparaissent dans les médias de masse sont juste une partie minuscule de tous tels incidents de cracking de cyber.

On l'a observé que la Grande-Bretagne rencontre presque 1000 cyberattaques chaque heure. Selon Arne Shenbom (une entrevue au journal Bild), la tête du Conseil de sécurité de Cyber en Allemagne, cyberattaques sur des établissements de gouvernement en Allemagne entrent en vigueur de plus en plus inventive.

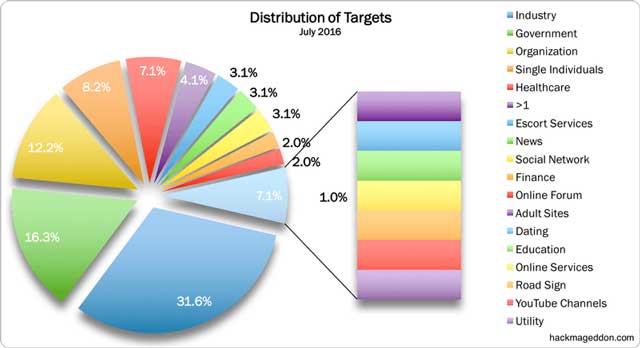

Distribution des cibles en juillet 2016

Le Kremlin doit résister aux plusieurs centaines de cyberattaques journalières, les tentatives à l'accident que les systèmes informatiques impliqués dans les lignes directes régulières de Vladimir Putin sont faits principalement de l'étranger, dit Dmitry Peskov, secrétaire de presse du président de la Russie.

La compagnie analytique Gartner se spécialise en étudiant la diffusion des technologies digitales dans l'environnement de business. La compagnie a annoncé qu'en 2016 elle donnera la priorité aux sujets suivants:

- machines et leur rôle en aidant des humains;

- machines comme source d'information pour la prise de décision;

- innovations numériques pour des consommateurs.

Une telle approche de la compagnie analytique est justifiée par le nombre toujours croissant d'appareils numériques en service. De 2015 le nombre de dispositifs réseau-connectés s'est développé de 30% et a atteint légèrement au-dessous de 7 milliards de pièces. En encore 10 années que le numéro dépassera probablement 20 milliards. Imaginer ce qui une zone large d'action pour des pirates de ce-jour et de futur!

C'est l'une des raisons pour lesquelles des conférences dans la zone de la sécurité de l'information sont régulièrement retenues partout dans le monde. Les spécialistes essayent d'établir des méthodes acceptables de contrecarrer la menace qui s'arrête au-dessus de la communauté numérique. En fait, de telles conférences sont organisées non seulement par des établissements et des spécialistes de gouvernement combattant des crimes numériques mais par des pirates aussi bien.

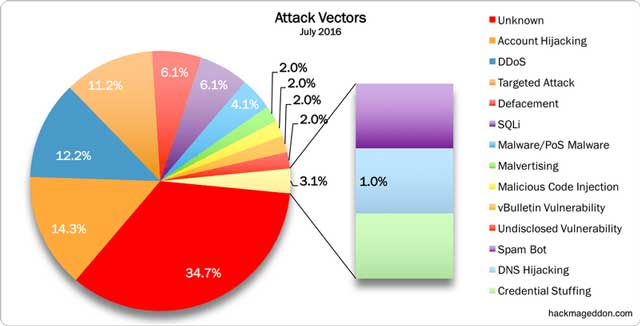

Vecteurs d'attaque en juillet 2016

Par exemple, célèbre de Def Con, conférence annuelle des pirates à Las Vegas, dans 2016 a attiré plus de 12 mille participants. Avant l'ouverture de la conférence, un autre événement a été retenu à Las Vegas: Black Hat conférence avec la participation des soi-disant «pirates noirs» qui se spécialisent sur des bases de données d'ordinateur de cracking.

Selon Associated Press, un des participants a fait une présentation qui a expliqué combien négligente étaient la majorité d'utilisateurs de PC quand elle est venue aux sujets de la sécurité internet. En préparation à l'état par groupe d'activistes «a laissé» des clés USB avec le logiciel potentiellement dangereux dans les systèmes, sur des bancs de parc et d'autres telles places publiques. Dans le 80% de cas les personnes «chanceuses» qui ont trouvé des clés USB commenceraient l'utilisation elles dans des leurs propres PCs sans n'importe quelle tentative d'exécuter le balayage d'antivirus ou de formater les clés USB nouvellement trouvées. C'est en Russie que les diverses agences essayent d'exécuter des programmes d'enseignement visés soulevant la médium-instruction de la population.

Aujourd'hui presque tous les services d'infrastructure civils critiques: l'eau; énergie; chauffage; transport; des services médicaux - sont connectés par l'intermédiaire de l'Internet. Malheureusement, tous ces réseaux sont très vulnérables aux cyberattaques. Pour protéger les réseaux numériques civils contre des terroristes cybernétiques est une de la tâche en critique importante de chaque État.